L'élève a soulevé des préoccupations en matière de sécurité dans Mobile Guardian MDM quelques semaines avant l'attaque informatique

Une personne affirmant être un élève à Singapour a publiquement posté une documentation montrant une sécurité laxiste dans un service de gestion de périphériques mobiles largement populaire appelé Mobile Guardian, quelques semaines avant une cyberattaque contre l'entreprise qui a entraîné l'effacement en masse des appareils des élèves et une perturbation généralisée.

Dans un e-mail avec TechCrunch, l'étudiant - qui a refusé de fournir son nom par crainte de représailles juridiques - a déclaré avoir signalé le bogue au gouvernement singapourien par e-mail fin mai mais ne pouvait pas être sûr que le bogue avait été corrigé. Le gouvernement singapourien a déclaré à TechCrunch que le bogue avait été corrigé avant la cyberattaque de Mobile Guardian le 4 août, mais l'étudiant a déclaré que le bogue était si facile à trouver et si trivial pour un attaquant peu sophistiqué à exploiter, qu'il craint qu'il n'y ait plus de vulnérabilités de nature similaire.

Mobile Guardian, basée au Royaume-Uni, qui fournit des logiciels de gestion de périphériques d'étudiants dans des milliers d'écoles à travers le monde, a révélé la violation le 4 août et a fermé sa plateforme pour bloquer l'accès malveillant, mais pas avant que l'intrus n'utilise son accès pour effacer à distance des milliers d'appareils d'étudiants.

Le lendemain, l'étudiant a publié les détails de la vulnérabilité qu'il avait précédemment envoyée au ministère de l'Éducation de Singapour, un important client de Mobile Guardian depuis 2020.

Dans un post Reddit, l'étudiant a déclaré que le bogue de sécurité qu'il avait trouvé dans Mobile Guardian accordait à tout utilisateur connecté un accès "super administrateur" au système de gestion des utilisateurs de l'entreprise. Avec cet accès, l'étudiant a déclaré qu'une personne malveillante pouvait effectuer des actions réservées aux administrateurs d'école, y compris la capacité de "réinitialiser l'appareil d'apprentissage personnel de chaque personne", a-t-il déclaré.

L'étudiant a écrit qu'il avait signalé le problème au ministère de l'éducation de Singapour le 30 mai. Trois semaines plus tard, le ministère a répondu à l'étudiant en disant que la faille n'était "plus une préoccupation", mais a refusé de partager d'autres détails avec lui, invoquant une "sensibilité commerciale", selon l'e-mail vu par TechCrunch.

Lorsque TechCrunch les a contactés, le ministère a confirmé avoir été informé du bogue par le chercheur en sécurité et que "la vulnérabilité avait été identifiée dans le cadre d'un examen de sécurité antérieur et avait déjà été corrigée", selon le porte-parole Christopher Lee.

"Nous avons également confirmé que l'exploit divulgué ne pouvait plus fonctionner après le correctif. En juin, un testeur de pénétration certifié indépendant a réalisé une évaluation supplémentaire, et aucune telle vulnérabilité n'a été détectée", a déclaré le porte-parole.

"Néanmoins, nous sommes conscients que les menaces cybernétiques peuvent évoluer rapidement et que de nouvelles vulnérabilités peuvent être découvertes," a déclaré le porte-parole, ajoutant que le ministère "prend au sérieux de telles divulgations de vulnérabilité et les examinera attentivement."

Bogue exploitable dans le navigateur de quiconque

L'étudiant a décrit le bogue à TechCrunch comme une vulnérabilité d'élévation de privilèges côté client, qui permettait à n'importe qui sur Internet de créer un nouveau compte utilisateur Mobile Guardian avec un niveau d'accès système extrêmement élevé en utilisant uniquement les outils de leur navigateur web. Cela était dû au fait que les serveurs de Mobile Guardian ne réalisaient apparemment pas les vérifications de sécurité appropriées et faisaient confiance aux réponses du navigateur de l'utilisateur.

Le bogue signifiait que le serveur pouvait être trompé pour accepter le niveau d'accès système plus élevé pour le compte d'un utilisateur en modifiant le trafic réseau dans le navigateur.

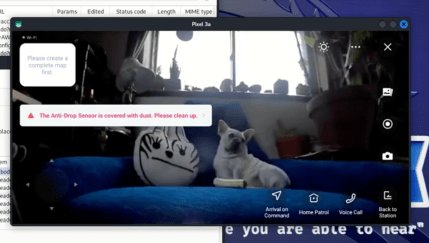

TechCrunch a reçu une vidéo - enregistrée le 30 mai, jour de la divulgation - montrant comment le bogue fonctionne. La vidéo montre l'utilisateur créant un compte "super administrateur" en utilisant uniquement les outils intégrés du navigateur pour modifier le trafic réseau contenant le rôle de l'utilisateur afin d'élever l'accès de ce compte de "administrateur" à "super administrateur".

La vidéo montrait que le serveur acceptait la demande réseau modifiée, et lorsqu'elle était connectée en tant que compte utilisateur "super administrateur" nouvellement créé, accordait l'accès à un tableau de bord affichant des listes d'écoles inscrites à Mobile Guardian.

Le PDG de Mobile Guardian, Patrick Lawson, n'a pas répondu à plusieurs demandes de commentaires avant la publication, y compris des questions sur le rapport de vulnérabilité de l'étudiant et sur le fait que l'entreprise avait corrigé le bogue.

Après avoir contacté Lawson, l'entreprise a mis à jour sa déclaration comme suit : "Des enquêtes internes et externes sur les vulnérabilités précédentes de la plateforme Mobile Guardian ont confirmé avoir été résolues et ne posent plus de risque." La déclaration ne précisait pas quand les failles précédentes avaient été corrigées, ni excluait explicitement un lien entre les failles précédentes et l'attaque informatique d'août.

Il s'agit du deuxième incident de sécurité qui a frappé Mobile Guardian cette année. En avril, le ministère de l'éducation de Singapour a confirmé que le portail de gestion de l'entreprise avait été piraté et que les informations personnelles des parents et du personnel scolaire de centaines d'écoles à Singapour avaient été compromises. Le ministère a attribué la violation à la politique de mot de passe laxiste de Mobile Guardian, plutôt qu'à une vulnérabilité dans ses systèmes.

En savez-vous plus sur l'attaque informatique de Mobile Guardian ? Êtes-vous affecté ? Contactez ce journaliste sur Signal et WhatsApp au +1 646-755-8849, ou par e-mail. Vous pouvez envoyer des fichiers et des documents via SecureDrop.